Секреты дальночувствия: перехват

Один из таких материалов — это статья из внутриведомственного тайного сборника АНБ Cryptologic Spectrum за 1972 год, где рассказывается об истории происхождения очень любопытного комплекса разведывательных разработок называющиеся «Анализ побочных каналов утечки информации». Данное направление технической разведки, кроме этого известное под кодовым словом TEMPEST, в течении многих лет остается одной из самых громадных тайн разведслужб. Официальная информация на эту тему фактически отсутствует, так что рассекреченная журнальная публикация — чуть ли не первое в Соединенных Штатах точное свидетельство, полученное, что именуется, из первых рук.

В сочетании с уже известными сведениями, опубликованными ранее в виде рассказов-воспоминаний от ярких участников тех же событий в СССР и Англии, загадочная история TEMPEST обретает, наконец, хоть какую-то целостность и кратко возможно изложена приблизительно в таком виде.

Вещь в себе

Первое свидетельство о внимании экспертов к компрометирующим побочным сигналам от аппаратуры, обрабатывающей данные, относится к 1943 году. Во время второй мировой для шифрования самые серьёзных телеграфных коммуникаций американской армии и военного флота употреблялись так именуемые «смесители», изготовлявшиеся компанией Bell Telephone.

Сущность этого конструктивно несложного и одновременно с этим криптографически весьма сильного шифратора — прибавление к каждому символу открытого текста, выдаваемого телетайпом, очередного символа с одноразовой шифрующей перфоленты ключа. Смешивая эти две «струи», таковой шифратор-смеситель снабжает весточке полную криптографическую защиту, в случае если символы с главной перфоленты случайны и равновероятны. В противном случае говоря, у соперника, сумевшего перехватить зашифрованное послание, нет никаких шансов аналитически вернуть открытый текст Но это только в теории.

На практике же, в то время, когда один из таких смесителей тестировали в Bell Labs, инженер-исследователь случайно обратил внимание на интересный факт. Всегда, в то время, когда аппарат шифровал очередную букву, на осциллографе в другом финише лаборатории проскакивал характерный всплеск сигнала. Занявшись более тщательным изучением структуры этих всплесков, инженер с удивлением понял, что может по их форме восстанавливать символы открытого текста в том сообщении, которое зашифровывал смеситель.

Обеспокоенное управление компании Bell поведало армейским о распознанной потенциальной угрозе в их оборудовании, но в минобороны к данной новости отнеслись очень скептически. В мире бушевала война, и какие-то в том месте слабенькие, регистрируемые только вблизи от шифратора электромагнитные сигналы в качестве настоящей угрозы совсем не воспринимались.

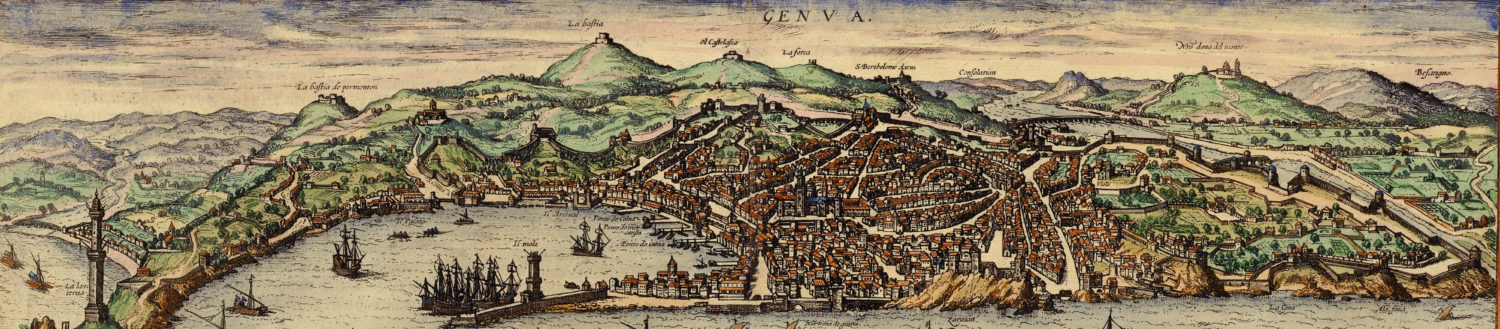

Но инженеры Bell настаивали на своем и вызвались доказать на практике серьезность неприятности. Для опыта было выбрано нью-йоркское строение, где размешался криптоцентр американской армии. Укромно расположившись в другом доме через улицу, приблизительно на расстоянии 30 м, инженеры записывали перехватываемые сигналы приблизительно в течение часа.

По окончании чего, затратив на исследование всего 3−4 часа (рекордное время кроме того для нынешних хайтек-разработок), сумели вернуть порядка 75% текстов из тайных посланий, передаваемых криптоцентром.

Столь внушительная демонстрация, ясное дело, произвела на военных глав куда большее чувство. Хоть и со скрипом, они все же дали согласие разглядеть предлагаемые Bell меры по усилению защиты шифраторов от компрометирующих излучений. Но когда стало ясно, что в поле подобные модернизации неосуществимы, а любой аппарат придется лично возвращать изготовителю, от аналогичной идеи тут же отказались, решив ограничиться организационными мерами защиты.

Типа бдительных осмотров местности около криптоцентра в радиусе до 70 м Ну а в то время, когда война закончилась и начались значительно иные сложности мирного времени, то о «небольшой» проблеме компрометирующих излучений в Соединенных Штатах на некое время .

А вот в СССР, наоборот, к 1945 году то же самое в идейном смысле направление добычи разведданных разрабатывалось разведслужбами весьма деятельно. С значительно другой, действительно, конкретной спецификой. Советское управление тогда очень интересовали не столько сигналы от шифраторов, сколько беседы серьёзных чужестранцев за стенками дипломатических консульств в Москве.

Для решения данной задачи очень способный изобретатель Лев Термен, в 1920-х годах создатель электронных музыкальных телевидения и инструментов, а в 1940-х осуждённый колонии-шарашки НКВД «Марфино» (увековеченной в романе Солженицына «В круге первом»), изобрел совсем фантастическое подслушивающее устройство.

Это изделие воображало собой миниатюрный, диаметром приблизительно с карандаш, полый цилиндрик, оканчивающийся эластичной мембраной с закрепленным на ней маленьким штырьком антенны — никакой электроники, ничего более по большому счету. Столь необычный «жучок» бережно встроили в шикарное, сработанное мастерами из полезных пород дерева панно, изображавшее герб США с белоголовым орлом, и при эргономичном праздничном случае через группу пионеров подарили данный шедевр американскому послу Авереллу Гарриману. Впечатленный подарком, тот повесил его над собственным столом, а чекисты на много лет заполучили микрофон-передатчик, стабильно трудящийся из рабочего кабинета американского посла в его постоянной столичной резиденции Спасо-хаус.

Закладка трудилась очень удачно и была повторена еще в нескольких консульствах. Скоро Лев Термен усовершенствовал разработку собственной совокупности, именовавшейся «Буран», что разрешило по большому счету отказаться от внедрения резонаторов и подслушивать беседы в помещениях по колебаниям оконных стекол, кроме этого модулировавших отражения направленных радиоволн. Потом для этих же целей стали еще более действенно применять лазеры.

«Жучок» в древесном панно пережил четырех американских послов и мог бы исправно трудиться еще хоть сто лет, но в первой половине 50-ых годов двадцатого века его распознал, случайно настроившись на волну передачи прослушки, один из трудившихся в Москве английских экспертов. Не смотря на то, что и с трудом, сотрудникам ЦРУ удалось-таки найти закладку, но для них осталось совсем непонятным, как подобное изделие по большому счету имело возможность трудиться — без источника питания, без проводов и без радиодеталей. За устройством, похожим на инопланетную разработку, как-то само собой закрепилось очень характерное наименование The Thing, что в зависимости от конкретного контекста возможно осознавать как «вещь», «что-то», «штуковина» либо кроме того «хреновина».

Разобраться в конструкции помогли все те же британцы. Питеру Райту (Peter Wright), ведущему научному сотруднику английской разведслужбы MI5, удалось вернуть принцип работы данной «штуковины». Чуть позднее в MI5 стали делать реплику столь остроумного шпионского гаджета, что называющиеся SATYR употреблялся разведками Англии и США.

Тайны для двоих

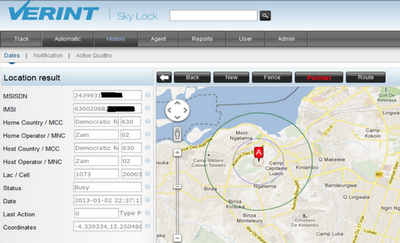

Приблизительно одновременно с этим, в первой половине 50-ых годов XX века, инженеры-исследователи ЦРУ повторно переоткрыли уже подзабытый эффект компрометирующих ЭМ-излучений от шифраторов и поделились своим открытием с военной радиоразведкой (разведслужбой-предшественницей АНБ). Потому, что в этом случае без особенных неприятностей удалось вернуть открытый текст сообщения на расстоянии около полукилометра, последовали бессчётные опыты с феноменом в различных вариантах его проявления. На протяжении этих опытов стало известно, что компрометирующие побочные сигналы, причем очень очень сильно, выдает фактически любое оборудование, обрабатывающее данные: телефоны и телетайпы, печатные машинки и шифраторы, множительная техника и факсимильные аппараты, не говоря уже о компьютерах.

О настоящих удачах американских разведок на этом поприще по сию пору неизвестно фактически ничего. А вот о нескольких весьма успешных темпест-атаках британцев поведал сам Питер Райт в собственной мемуарной книге «Ловец шпионов», размещённой в 1987 году в Австралии, не обращая внимания на очень энергичное сопротивление английских правительства.

По свидетельству Райта, во второй половине 50-ых годов двадцатого века, на протяжении одной из операций, носившей наименование Engulf, чувствительные микрофоны, тайно установленные в консульстве Египта в Лондоне, разрешили британцам по звукам механического шифратора Hagelin получить доступ к тайной дипломатической переписке арабов во время суэцкого кризиса. Вторая, технически еще более изощренная операция Stockade была совершена против Франции.

В первой половине 60-ых годов двадцатого века британцы вели переговоры о присоединении к Европейскому экономическому сообществу, и глава правительства Макмиллан волновался, что французский президент де Голль, обиженный особенными отношениями Британии с США, заблокирует вхождение страны в Сообщество. Исходя из этого премьер попросил разведчиков узнать позицию Франции на переговорах. Разведка постаралась вскрыть французский дипломатический шифр, но бесполезно.

Но его команда и Райт обратили внимание, что шифрованный трафик нес не сильный вторичный сигнал, и сконструировали оборудование для восстановления этого сигнала. Оказалось, что это был открытый текст, что каким-то образом просачивался через шифратор в линию

К 1964 году тесно сотрудничавшим разведслужбам Британии и США стало ясно, что и советская техническая разведка все эти долгие годы отнюдь не стояла на месте. Предпринятая в тот период громадная зачистка в строении американского консульства в Москве распознала не только более чем 40 микрофонов прослушки, но и множество новых технических приспособлений с неясными принципами работы.

К примеру, конкретно над территорией криптоцентра, где шифраторы обрабатывали тайную дипломатическую переписку Государственного департамента, была обнаружена громадная железная решетка, шепетильно замурованная в бетон пола. В других помещениях обнаружились решетки мельче — с проводами, каковые уходили в стенке и вели неизвестно куда. И вдобавок были отысканы легко куски проводов, имевшие, но, на финише ювелирно сработанную сеточку из микроскопически узких проволочек толщиной с волос.

Столь же таинственные находки то и дело обнаруживались в консульствах США в Праге, Варшаве и Будапеште.

Вещь для всех

Не смотря на то, что, как возможно видеть, к середине 1960-х годов темпест-операции разведслужб уже имели в полной мере зрелый темперамент и очень внушительный размах, уровень секретности был таков, что широкая общественность ничего не ведала о побочных каналах компрометации до середины 1980-х. После этого случилось независимое переоткрытие этих же правил инженерами и учёными, никак не связанными с национальными тайнами. Причем сейчас уже открытия сопровождались соответствующими публикациями результатов в общедоступных статьях и эффектными публичными демонстрациями «шпионских разработок», порою весьма похожих на фокус либо розыгрыш.

Первый ответственный итог был взят в 1985 году, в то время, когда голландский инженер-компьютерщик Вим ван Экк, занимавшийся медицинской техникой, на протяжении опытов понял, что посредством телевизора, антенны и вручную настраиваемого генератора синхроимпульсов возможно дистанционно восстанавливать изображение другого видеодисплея — кроме того в случае если тот трудится в другом строении. Статья ван Экка в издании Computers & Security и эффектная пятиминутная демонстрация его «шпионской» техники по телевидению, в передаче BBC «Мир завтрашнего дня», имели большой резонанс в мире инженеров и учёных. За пара лет открытым отвлечённым сообществом были переобнаружены фактически все главные каналы побочных утечек информации — как электромагнитные (особенно от соединительных кабелей), так и звуковые (к примеру, от звуков нажимаемых кнопок клавиатуры).

Пытливые исследователи в университетских лабораториях самостоятельно открыли и новые, очень уникальные каналы утечек. Так, трудящийся в Кембридже германский ученый Маркус Кун в 2002 году показал, что в принципе имеется возможность восстанавливать картину на экране телевизора либо компьютерного монитора по одному только мерцанию света в помещении — с расстояния в пара сотен метров. Куну для этого потребовались хорошая оптическая труба, качественный доскональное понимание и светочувствительный датчик тонкостей работы электронно-лучевых трубок.

Приблизительно тогда же американский исследователь Джо Локри продемонстрировал, что посредством приличной оптики и светового сенсора возможно при расстоянии до 1,5 км снимать эти с мигающих лампочек-индикаторов компьютерного оборудования. Стало известно, что в модемах, подключающих ПК к сети, мигание светодиода совершенно верно соответствует битам проходящей через компьютер информации.

Сейчас тема побочных каналов утечки кроме этого часто упоминается в связи с открытыми хакерами новыми способами компрометации смарткарт. Во второй половине девяностых годов было показано, что через анализ флуктуаций в электропитании смарткартных процессоров возможно извлекать из них криптоключи, защищающие самая важную данные. Эта известная работа американца Пола Кочера вдохновила множество глубоких темпест-изучений в криптографическом сообществе, в следствии чего было продемонстрировано, например, что аналогичной атакой посредством направленной радиоантенны возможно дистанционно извлекать ключи из специальных криптоакселераторов, каковые в серверах компаний снабжают ускоренную обработку шифрованных денежных транзакций с участием банковских пластиковых картах

Один из известный специалистов по безопасности в собственных комментариях ко всем этим работам резонно подчернул, что главным секретом «Темпеста», как и ядерной бомбы, был сам факт возможности разработки. А в то время, когда данный факт делается общеизвестен, установить наиболее значимые каналы побочных утечек информации может любой грамотный инженер.

Необычная «штуковина»

- У стенку имеется уши Панно из полезных пород дерева на стене кабинета американского посла семь лет передавало эти советским разведслужбам

очень способное изобретение Термена напоминало пример инопланетной разработке — без радиодеталей и батарей.

Секрет работы изобретения, воображавшего собой пассивный объемный резонатор, заключался в следующем. В строении наоборот дипломатические представительства был передатчик, излучавший в кабинет посла немодулированные радиоволны с частотой 330 МГц.

При действии внешнего электромагнитного поля той же частоты «жучок» активизировался — полость цилиндра вступала с ним в резонанс и радиоволна переизлучалась обратно через антенну-штырек. В случае если же в помещении шел разговор, вибрирующая мембрана модулировала переизлученную волну. Сигналы принимались соответствующим радиоприемником советской разведслужбы и записывались на магнитофон.

Болтун — находка для шпиона

- По стуку клавиш Кроме того звуков работы механических шифровальных аппаратов время от времени достаточно для перехвата информации

Каналы вероятных утечек информации очень разнообразны. Это электромагнитные сигналы через эфир и по проводам связи, через кабели питания либо водопроводные трубы. Но кроме того в том случае, в то время, когда употребляются чисто механические устройства, не которые содержат электронных компонентов, утечки смогут происходить — достаточно регистрировать звуки работы аппаратуры.

Этому и посвящено направление работ под кодовым заглавием TEMPEST — обнаружение побочных каналов утечки информации у соперника для добычи через них разведданных и соответствующая защита от аналогичных утечек собственного оборудования.

О, сколько нам открытий чудных

Упомянутая в начале историческая статья из тайного сборника АНБ США Cryptologic Spectrum отмечает кроме этого следующий факт. Небезынтересно, что фактически сначала комплекса изучений, взявших наименование Tempest, задача разведывательной добычи сигналов-утечек решалась намного более действенно и творчески, чем защита собственного оборудования от компрометирующих излучений.

Из-за чего так происходило, пишет создатель статьи, точно только бог ведает, но в полной мере быть может, что людям легко значительно увлекательнее шпионить за вторыми, чем защищать личные секреты. Оценивая же в целом содержание этого примечательного документа разведслужб, датированного, возможно напомнить, 1972 годом и рассекреченного в 2008-м, нужно подчернуть, что три последних раздела — другими словами около половины статьи — перед открытой публикацией были полностью вымараны цензурой.

Покинуты только наименования разделов, условно обозначающие еще три способа добычи компрометирующей побочной информации: Seismics, Flooding, Anomalies. В дискуссионных форумах интернета при жажде возможно найти множество догадок относительно того, что реально означают эти слова. Как же эти догадки соответствуют истине, точно до тех пор пока неизвестно.

А это, соответственно, свидетельствует, что и в будущем о Tempest предстоит определить еще много нового и занимательного.

Статья размещена в издании «Популярная механика» (№78, апрель 2009).

<

h4>